‘MadMxShell’ 利用 Google Ads 通过 Windows 后门部署恶意软件

新型恶意软件背后的威胁:MadMxShell后门

重点摘要

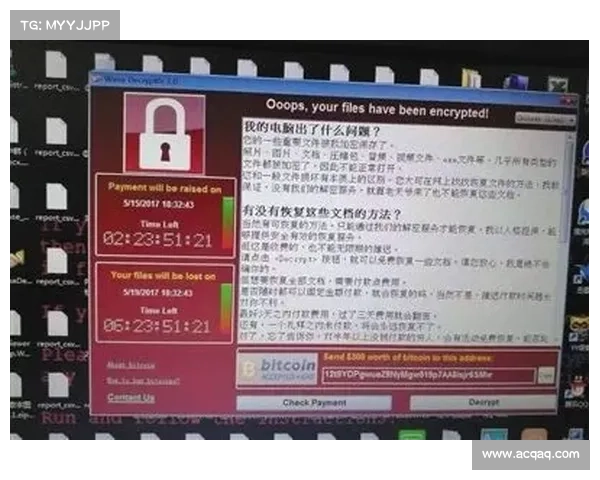

一种未知的威胁行为者利用伪造的域名,冒充合法的IP扫描软件,以传播新型Windows后门恶意软件。该恶意软件名为“MadMxShell”,通过多种技术实现与指挥控制C2服务器的沟通。对IT安全和网络管理团队的针对性攻击可能导致严重的安全风险。日前,Zscaler ThreatLabz观察到一名未确定的威胁行为者正利用一系列伪装成合法IP扫描软件网站的域名,进行恶意软件的传播,背后是一个前所未见的Windows后门。

根据Zscaler在4月17日的博文中显示,该威胁行为者运用了错别字蹭热度的技术,注册了多个相似域名,并通过Google广告将这些伪造域名推至搜索引擎结果的前列,借此诱骗潜在受害者访问这些IP扫描网站。

Zscaler的研究人员表示,这种新发现的后门使用了多种技术,例如多阶段的Windows DLL侧载、滥用DNS协议与命令与控制C2服务器沟通,以及规避内存取证安全解决方案。

Zscaler为此后门命名为“MadMxShell”,因其使用DNS MX查询进行C2通信,并且请求之间的间隔极短。

“该威胁行为者选择伪装软件的做法表明,他们的目标主要是IT专业人士,尤其是在IT安全和网络管理岗位上的人员。”研究人员写道,“这与最近观察到的高级持续威胁组织如Nobelium将攻击针对这些团队的趋势是一致的。”

MadMxShell活动因其多方位的方法而显得尤其独特且危险,关键启动公司Critical Start的网络威胁情报研究分析师Sarah Jones指出。她提到,与大多数广泛攻击的后门不同,MadMxShell专门针对IT安全和网络管理团队。

一元机场.org针对安全专业人员的攻击带来更大影响

“这些个体对网络中最关键的系统和数据拥有特权访问权限,”Jones表示。“一次成功攻击可能为攻击者提供轻松获取最有价值资产的路径。此外,该活动通过恶意广告运用了巧妙的社会工程策略。通过使用流行IT安全和网络管理软件的相似域名,他们欺骗IT专业人员信任这些源,并下载恶意软件。”

更糟糕的是,Jones还补充说,MadMxShell使用了多重混淆层,使得其恶意内容极难被检测到。“传统安全软件在这样的复杂性面前可能会失效,”Jones说道。

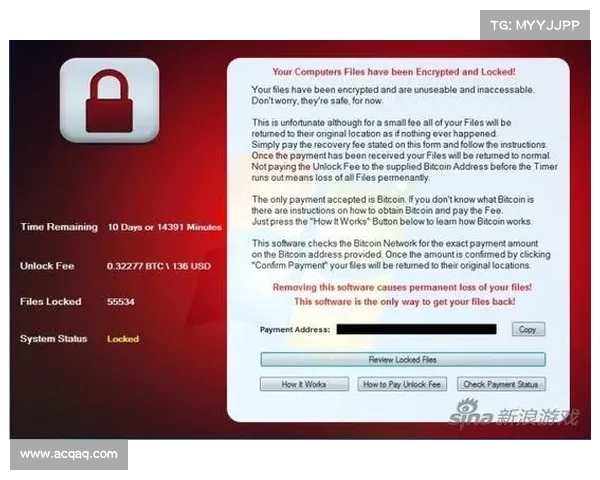

只要恶意广告仍然成功,Menlo Security的网络安全专家Xen Madden表示,我们可能会看到越来越多的恶意软件转向这种投递方式,这标志着一系列不幸的首次事件。Madden强调,Windows后门的重要性不容忽视,因为它们使威胁行为者可以完全操控系统。

“这种访问可能随之而来的是针对任何因恶意广告而中招的公司的大规模勒索攻击。”Madden强调,“其影响不仅仅是快速可更改的被盗凭证。”

Cyware的主管Emily Phelps表示,与相对简单的安装和网络钓鱼尝试的传统恶意广告不同,Windows后门提供了对受害者系统的持续访问权限。

“这一后门让攻击者获得受害者计算机系统的未授权访问,可能导致数据盗窃、监控以及进一步传播恶意软件,”Phelps说道。“远程控制系统的能力使得攻击者能够操纵或干扰操作,给个人、企业和政府网络带来安全风险。一旦安装后,检测和移除后门可能会很具挑战性