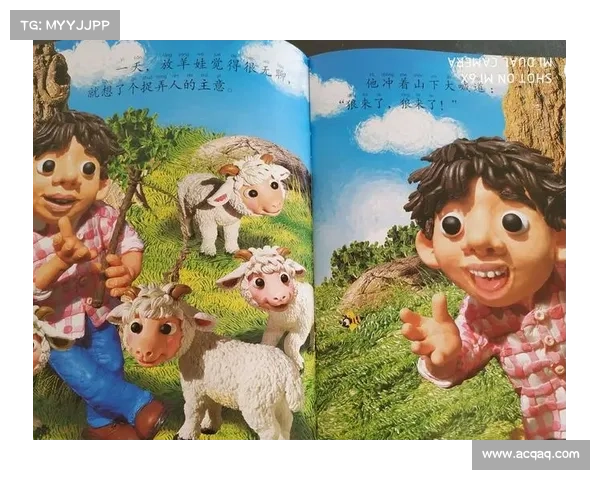

服务器劫持可能通过利用关键的 TeamCity 漏洞而发生

TeamCity 服务器关键漏洞:攻击者可远程利用

关键要点

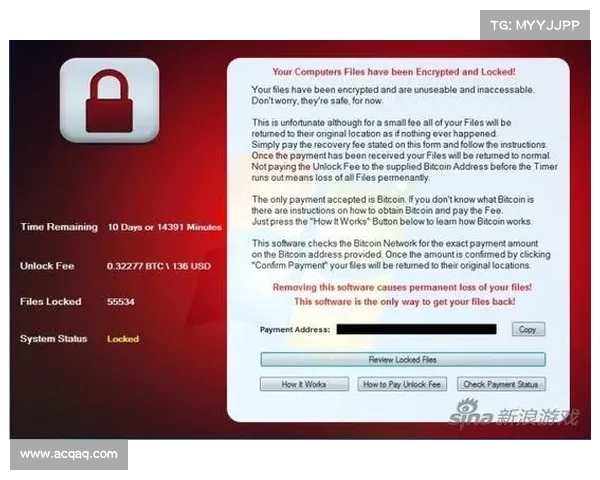

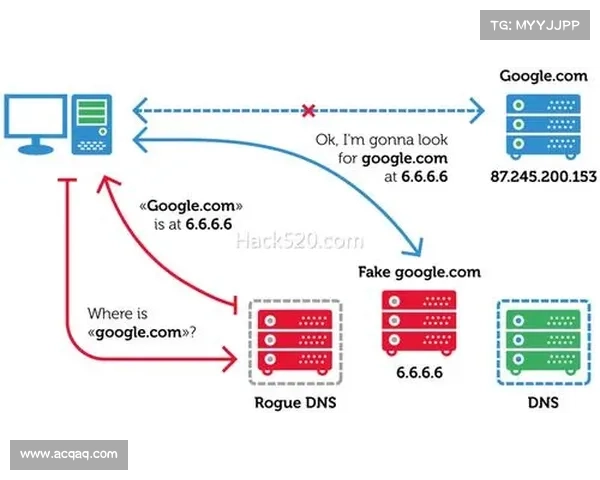

攻击者能通过 TeamCity CI/CD 服务器的关键漏洞,实现任意代码执行与服务器接管。漏洞 CVE202342793 是一种身份验证绕过缺陷,可通过 HTTP(S) 连接远程利用,无需用户交互。该漏洞可能导致源代码、服务密钥和私钥被窃取,攻击者还可以在构建过程中注入恶意代码,影响软件发布的完整性。JetBrains 已敦促对所有本地 TeamCity 实例应用更新补丁,云实例不受影响。根据 SecurityWeek,攻击者可以远程利用 TeamCity CI/CD 服务器的一个重要漏洞来实现任意代码执行和服务器接管。SonarSource 发现的这项 身份验证绕过缺陷被追踪为 CVE202342793能够通过 HTTP(S) 连接进行攻击,甚至无需用户的任何交互。

这使得攻击者不仅能够窃取源代码,还能获得存储的服务密钥和私钥。更糟的是,通过对构建过程的访问,攻击者可以注入恶意代码,从而损害软件发布的完整性,并影响所有下游用户。 SonarSource 补充道。

一元机场最新官网

一元机场最新官网与此同时,开发 TeamCity 的 JetBrains 强烈建议所有本地 TeamCity 实例版本最高为 2023053立即应用补丁,强调 TeamCity 的云实例并不受此漏洞影响。对于版本在 80 及以上的 TeamCity,亦提供了安全补丁插件来解决该漏洞。JetBrains 表示:“我们始终建议用户将服务器升级到最新版本,以便享受更多安全更新。”

漏洞信息描述漏洞名称CVE202342793漏洞类型身份验证绕过攻击方式通过 HTTP(S) 连接远程利用,无需用户互动影响范围本地 TeamCity 实例版本2023053推荐措施立即应用安全补丁,升级到最新版本请确保及时更新您的 TeamCity 服务器,以保护您的开发环境和应用程序安全。